OpenSSL 爆發出嚴重的安全性漏洞, 請趕快檢測 + 升級

這個問題到底嚴不嚴重呢?看看下面這篇文章吧,你會怎麼想呢?

http://devco.re/blog/2014/04/11/openssl-heartbleed-how-to-hack-how-to-protect/

看來寫的詳細,會造成許多網管不知如何處理,我把重點列出(紅字部份):

詳細說明,請看:http://www.techbang.com/posts/17694-openssl-heartbleed-revealed-gaping-holes-user-information-credit-card-debt-in-secret-all-gel-how-should-you-deal-with-it

http://devco.re/blog/2014/04/11/openssl-heartbleed-how-to-hack-how-to-protect/

看來寫的詳細,會造成許多網管不知如何處理,我把重點列出(紅字部份):

使用ubuntu12.04或debian(wheezy)的系統

#為何要升、為何而升:因為ssh的加密也是使用openssl

#為何要升、為何而升:因為ssh的加密也是使用openssl

#轉成root身份

sudo su

#升級前,請先更新軟體資料庫

apt-get update

#升級

apt-get install libssl1.0.0 openssl

#看版本

openssl version -a

#重新啟動有使用openssl的服務,如apache2(443)

service apache2 restart

#如果你不知道你的SERVER有哪些服務使用openssl,那就「重新開機」

#別想太多,有升級就好。

centos6.5

yum update openssl

#線上檢測網站

http://filippo.io/Heartbleed/

Linux系統各發行版的升級建議

Debian Wheezy (stable), OpenSSL 1.0.1e-2+deb7u4

Ubuntu 12.04.4 LTS, OpenSSL 1.0.1-4ubuntu5.11

CentOS 6.5, OpenSSL 1.0.1e-15

Fedora 18, OpenSSL 1.0.1e-4

OpenBSD 5.3 (OpenSSL 1.0.1c 10 May 2012) and 5.4 (OpenSSL 1.0.1c 10 May 2012)

FreeBSD 8.4 (OpenSSL 1.0.1e) and 9.1 (OpenSSL 1.0.1c)

NetBSD 5.0.2 (OpenSSL 1.0.1e)

OpenSUSE 12.2 (OpenSSL 1.0.1c)

#以下為進階部份,看不懂就不要理會,重點是有升級套件

- 舊版的openssl(1.0.0之前)由於沒有使用heartbeat這個extension,反而無此風險,1.0.1之後的版本,通常有使用此extension

檢查:

openssl s_client -connect 你的IP:443 -tlsextdebug 2>&1| grep 'TLS server extension "heartbeat" (id=15), len=1'

以yahoo為例:可以得知他的openssl使用heartbeat的extension,不過,該漏洞有已經修補

- 如何知道你的哪些服務使用openssl,並且還未重新啟動

lsof | grep ssl | grep DEL

小弟有這麼多服務使用openssl,都要重新啟動

service vsftpd restart

service openvpn restart

等等...,懶惰的話,重開機吧 - 如果你有使用webmin這類服務,那就要檢測10000 port的https

詳細說明,請看:http://www.techbang.com/posts/17694-openssl-heartbleed-revealed-gaping-holes-user-information-credit-card-debt-in-secret-all-gel-how-should-you-deal-with-it

ubuntu miniserver的修補

版本檢查:

openssl version -a

1月4日的,有問題:

openssl version -a

1月4日的,有問題:

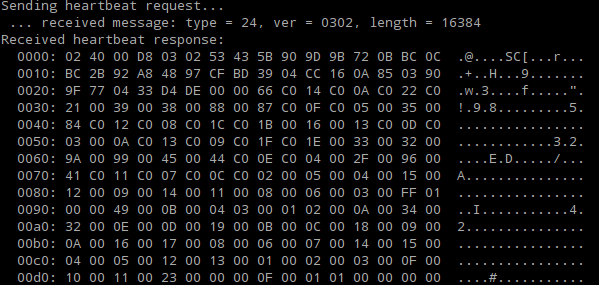

檢測(果真有洞)

python ssltest-cve-2014-0160.py 127.0.0.1注意,檢測預設使用443的port,若你的網站沒有啟用https功能,可以不理會。

python ssltest-cve-2014-0160.py 127.0.0.1注意,檢測預設使用443的port,若你的網站沒有啟用https功能,可以不理會。

修補:sudo apt-get update

sudo apt-get install libssl1.0.0 openssl

openssl version -a

sudo apt-get install libssl1.0.0 openssl

openssl version -a

更新到4月7日

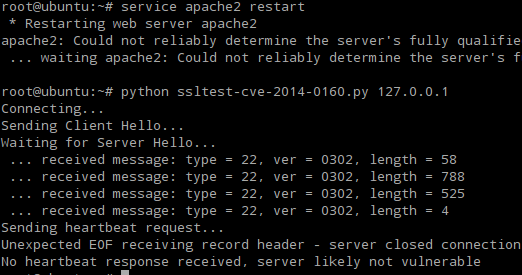

檢測:重新啟動apache2

service apache2 restart

嗯,安全了!

測試其他網站,看看有無修補

沒有留言:

張貼留言